LDAPNightmare:未安装12月补丁的伺服器应立即更新以防止DoS或RCE攻击

关键要点

微软12月的补丁更新修复了严重的Windows LDAP漏洞。这些漏洞可能导致Active Directory域控制器崩溃或远程代码执行。推荐用户立即更新其服务器,以保护网络安全。

来源:Wachiwit / Shutterstock

最近,研究人员发布了一种针对一对Windows轻型目录访问协议LDAP漏洞的概念验证攻击,这些漏洞可能导致Windows服务器崩溃或发生远程代码执行RCE。

安全公司SafeBreach的研究人员表示:“Active Directory域控制器被视为组织计算机网络中的重要资产。域控制器中发现的漏洞通常比在普通工作站中发现的漏洞更为严重。在域控制器上运行代码或使Windows服务器崩溃的能力对网络安全态势具有重大影响。”

这两个漏洞分别被指定为CVE202449112严重性为10分中的98和CVE202449113严重性为10分中的75,在微软2024年12月的补丁更新中已修复,然而具体细节较少。但SafeBreach本周发布了一篇详细分析,以及一个针对CVE202449113的概念验证漏洞,研究人员指出,这个漏洞影响任何未打补丁的Windows服务器,而不仅仅是域控制器。唯一要求是受害者域控制器上的DNS服务器具有互联网连接。

该攻击被称为“LDAPNightmare”。

尽管微软对CVE202449113几乎没有公开任何信息,但其对CVE202449112的常见问题解答提供了关于该漏洞的更多信息:

“一个能够成功利用此漏洞的远程未授权攻击者将获得在LDAP服务上下文中执行任意代码的能力。然而,成功的利用取决于所针对的组件。

在针对作为LDAP服务器的域控制器进行攻击时,攻击者必须发送经过特殊设计的RPC调用到目标,以触发对攻击者域的查找,才能成功。

在利用LDAP客户端应用程序时,攻击者必须说服或欺骗受害者进行域控制器查找或连接到恶意LDAP服务器。但是,未授权的RPC调用不会成功。”

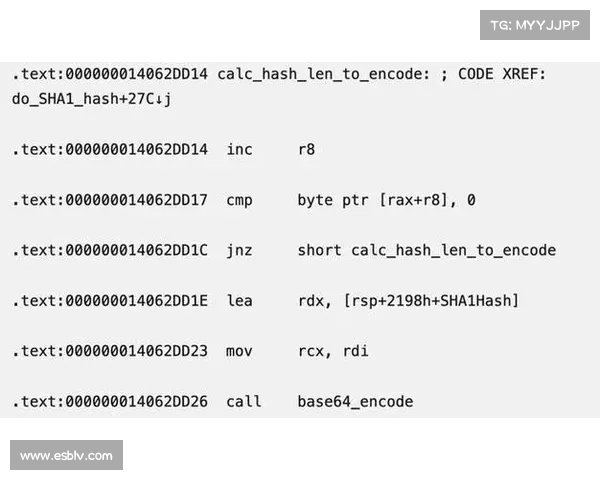

根据该信息,SafeBreach将其工作重点放在实现LDAP客户端逻辑的可执行文件和动态链接库DLLs上,最终选择了lsassexe或其加载的某一个DLL作为漏洞可能存在的地方。

在研究人员隔离出有问题的DLLwidap32dll之后,他们发现了一种方法可以欺骗受害者向攻击者的域发送LDAP请求,并返回一个响应,使lsassexe和整个操作系统崩溃。有关更多详细信息,请参见分析文章。

小火箭加速器研究人员现在正在研发另一种漏洞利用方式,以避免系统崩溃,进而实现RCE。

为了给信息安全专业人士增加些挑战,微软在其常见问题解答中指出,攻击者可以利用入站RPC通道来利用这些漏洞。它建议无法立即打补丁的客户,应阻止域控制器访问互联网或禁止来自不受信任网络的入站RPC,并指出:“应用这些缓解措施将降低攻击者成功说服或欺骗受害者连接恶意服务器的风险。如果建立了连接,攻击者