R编程语言高危漏洞警示

关键要点

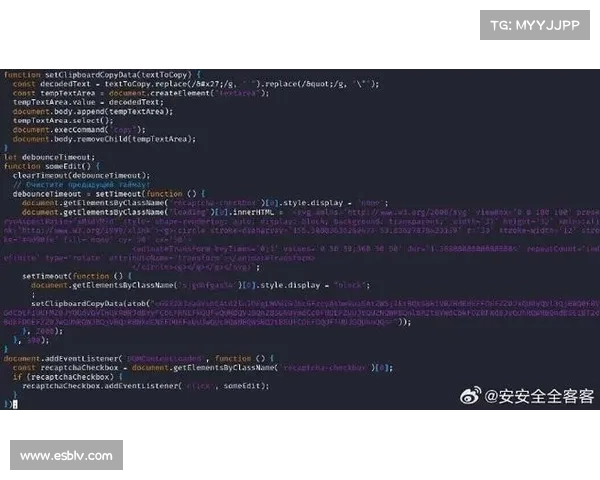

R编程语言受到了一个被追踪为CVE202427322的高危漏洞影响。攻击者通过伪造RDS格式的包文件,可以实现任意代码执行。该漏洞可能导致供应链攻击的风险。CERT协调中心已经发布了相关安全警告,提醒用户注意未信任文件的风险。近期报道指出,攻击者可能利用影响R编程语言的高危漏洞CVE202427322,借此在使用RDS格式的包反序列化过程中执行任意代码,甚至可能促成供应链攻击。根据The Hacker News的报道,HiddenLayer的研究人员Kieran Evans和Kasimir Schulz在其报告中指出:“要想接管一个R包,攻击者只需用恶意构造的文件覆盖rdx文件,当包被加载时,它会自动执行代码。”他们进一步提到,访问与RCS文件相关的符号将允许执行任意代码的表达式。

这一安全问题已经在上周得到解决,但CERT协调中心已对此发布了安全警告,指出恶意的RDS和RDX文件可以通过社会工程学手段传播,从而实现任意代码执行的攻击风险。

CERT/CC补充说:“使用readRDS读取不受信任文件的项目也容易受到这种攻击。”

如需进一步学习有关此漏洞的更多信息或如何应对,请参考以下链接: CERT Coordination Center The Hacker News

相关信息说明漏洞编号CVE202427322漏洞类型任意代码执行影响范围R编程语言及其相关包风险提示供应链攻击

相关信息说明漏洞编号CVE202427322漏洞类型任意代码执行影响范围R编程语言及其相关包风险提示供应链攻击确保您的环境安全,及时更新受影响的组件以防止潜在的攻击。

小火箭加速器